di Antonio ROSSI e Valerio SILVETTI

Vogliamo analizzare le eventuali responsabilità del lavoratore – con esclusivo riferimento alla normativa italiana – coinvolto in un caso di CEO Fraud.

In particolare, a valle di una disamina volta a meglio comprendere il ruolo dello stesso nell’ambito della frode in parola, è stato condotto uno specifico approfondimento volto a evidenziare eventuali responsabilità contestabili in capo al lavoratore.

A titolo di premessa, nei precedenti due approfondimenti sono stati introdotti gli elementi distintivi del Whaling, meglio conosciuto come “CEO Fraud”, nonché le principali tecniche di fraud prevention anche di natura stilistico/linguistica.

In particolare, come già ampiamente trattato, nell’ambito di una CEO Fraud l’attacco viene tendenzialmente indirizzato da parte del frodatore verso il dipendente di una società in possesso di determinati poteri autorizzativi ed in grado di eseguire autonomamente (o quasi) determinate operazioni (e.g. pagamenti, modifiche/aggiornamenti di sistema, condivisione di informazioni sensibili).

Al riguardo, è importante precisare che la fattispecie oggetto di disamina è quella in cui il lavoratore non sia in concorso con il frodatore e che pertanto che la frode venga compiuta all’insaputa dello stesso.

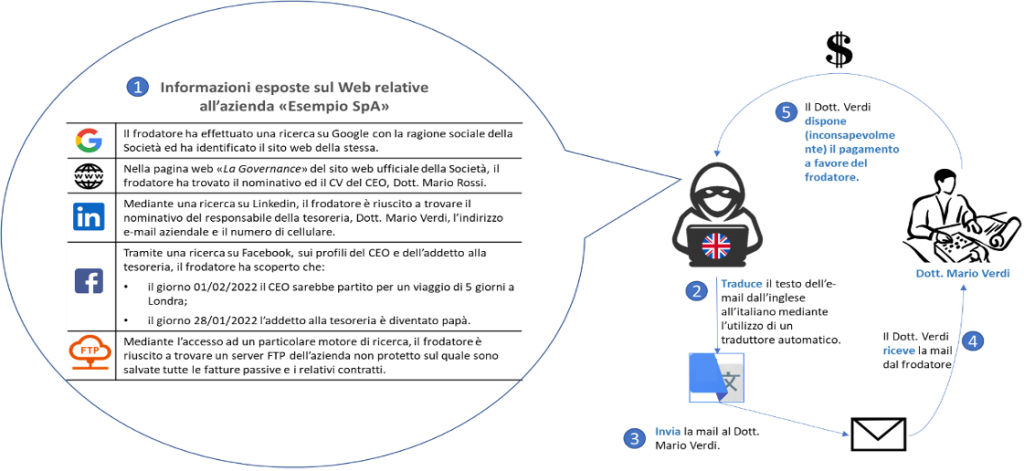

Riproponendo il case study riportato nella prima parte dell’approfondimento sul Whaling (si veda Figura 1), il Dott. Mario Verdi, addetto alla tesoreria, ricevuta la mail e i diversi elementi informativi riportati procedeva inconsapevolmente ad effettuare il pagamento su un conto corrente bancario verso una società riconducibile al frodatore.

Figura 1 – Case Study

Fonte: Elaborazione dell’Autore

Pertanto, al fine di comprendere le eventuali responsabilità del lavoratore, è importante comprendere il Sistema di Controllo Interno (SCI), ossia il “processo, attuato dal consiglio di amministrazione, dai dirigenti e da altri soggetti della struttura aziendale, finalizzato a fornire una ragionevole sicurezza sul conseguimento degli obiettivi rientranti nelle seguenti categorie:

(i) efficacia ed efficienza delle attività operative;

(ii) attendibilità delle informazioni di bilancio; e

(iii) conformità alle leggi ed ai regolamenti in vigore”(1),

dell’ente vittima della frode. In particolare:

- il Sistema di Controllo Interno non prevede specifiche policy, procedure e controlli volti a prevenire le CEO Fraud. In tale contesto il lavoratore “vittima”, potrebbe essere non considerato responsabile dell’evento fraudolento a meno che non vi fossero chiari indizi circa la natura fraudolenta dalla richiesta e quindi il lavoratore, in relazione alla natura della prestazione dovuta dall’interesse dell’impresa, non avrebbe usato l’adeguata diligenza contemplata dall’art. 2104 c.c.;

- il Sistema di Controllo Interno prevede specifiche policy, procedure e controlli volti a prevenire le CEO Fraud. Nel caso in cui l’ente abbia implementato specifiche procedure, sistemi di warning, check list, controlli atti a prevenire la fattispecie fraudolenta oggetto di questo approfondimento e li avesse adeguatamente condivisi con tutto il personale, il lavoratore “vittima” qualora non vi si fosse attenuto, sempre facendo riferimento all’art. 2014 c.c. non avrebbe osservato “le disposizioni per l’esecuzione e per la disciplina del lavoro impartite dall’imprenditore e dai collaboratori di questo dai quali gerarchicamente dipende”.

Invero, la responsabilizzazione da parte dell’ente potrà permettere di responsabilizzare, oltre che se stesso, anche le proprie risorse umane. L’adozione di un Regolamento dei sistemi informatici o comunque di policy e/o procedure interne permette di far comprendere ai lavoratori che i dispositivi nella loro disponibilità rimangono di proprietà dell’organizzazione e che sarà quest’ultima a indicarne tempi e modalità di utilizzo. Spesso, infatti, tali documenti si strutturano offrendo indicazioni precise rispetto alle misure di sicurezza per:

- accedere alle macchine;

- accedere alle reti;

- navigare nel web;

- utilizzare software e posta elettronica;

individuando anche precise condotte da non tenere (es. download di software, utilizzo di torrent, navigazione di taluni siti internet, etc).

Tali indicazioni sono fornite dagli enti al duplice fine di sensibilizzare e responsabilizzare.

Avrete certamente letto i numeri, in forte ascesa, degli attacchi informatici e dell’importanza di informare, formare e sensibilizzare tutti gli utenti a un uso più accorto dei sistemi e alla maturazione di uno spirito critico rispetto a taluni tentavi di inganno. Parimenti, come si anticipava, le indicazioni vengono anche fornite per essere rispettate e come accade per ogni regola, alla sua violazione, segue una sanzione.

L’ordinamento giuslavoristico è stato certamente strutturato in modo da essere adeguato, proporzionato e coerente al comportamento scorretto tenuto dal lavoratore e per l’effetto i provvedimenti che comunemente possono adottarsi sono molteplici e pensati per rispondere alle singole condotte del lavoratore.

Tra queste e in talune circostanze può esservi anche il licenziamento “in tronco”. È questo il caso che ha interessato un lavoratore di una società di Venezia a cui era stato addebitato “l’avere durante l’orario di lavoro con il pc aziendale svolto attività extra lavorativa, in particolare consultando la posta personale, gestendo foto, effettuando navigazione Internet per fini personali di vario tipo numerose e prolungate (informazioni, prenotazioni viaggi e spettacoli, consultazioni e finanche di siti porno, ecc.), in violazione delle prescrizioni del Regolamento aziendale, esponendo a rischio la sicurezza del sistema informatico e sottraendo molto tempo alle incombenze lavorative, finanche in giornate con lavoro straordinario, ovvero dopo aver ottenuto, per asserita impossibilità a far fronte nell’orario ordinario alle incombenze assegnate, l’autorizzazione a svolgere ore di straordinario”(2). Condotte, queste appena descritte, apprese casualmente dall’ente poiché “emerse nell’ambito di verifiche tecniche volte a ripristinare la funzionalità del sistema informatico aziendale rimasto bloccato per effetto di un pesante episodio di hackeraggio (virus ramsomware all’epoca di ultima generazione)”(3).

La condotta del lavoratore, dunque, per essere priva di effetti pregiudizievoli per il dipendente, deve allinearsi alle indicazioni fornite dall’ente ed è proprio tale ultimo passaggio che ci permette di comprendere la portata di un Regolamento informatico: in assenza di documenti contenenti direttive sarà certamente più arduo addebitare eventuali responsabilità a un proprio dipendente.

La formazione a carico dell’organizzazione, infatti, non è più solamente quella attinente alla materia della salute e sicurezza poiché sono molteplici gli ambiti da dover presidiare e considerare; a titolo esemplificativo il Codice dell’amministrazione digitale (D.Lgs. n. 82/2005) stabilisce al suo articolo 13 che “le pubbliche amministrazioni, nell’ambito delle risorse finanziarie disponibili, attuano politiche di reclutamento e formazione del personale (…) Le politiche di formazione di cui al comma 1 sono altresì volte allo sviluppo delle competenze tecnologiche, di informatica giuridica (…)”.

Al riguardo si potrebbe, dunque, concludere che in assenza di regole e di eventi formativi per farle comprendere e attuare non sarà agevole, salvo macroscopiche condotte rientranti nel più generale principio di cui all’art. 2014 cc, sanzionare il dipendente responsabile del buon esito di un attacco informatico. Inoltre, è opportuno considerare come qualsivoglia attività di verifica portata avanti da un datore di lavoro, si fondi, in termini di legittimità, sul disposto dell’art. 4 dello Statuto dei Lavoratori il cui comma 3 stabilisce proprio “il datore di lavoro può utilizzare per fini connessi al rapporto di lavoro le informazioni raccolte mediante le apparecchiature utilizzate dei dipendenti, se sussistono i requisiti espressi dai commi 1 e 2 del predetto art. 4 dello Statuto dei lavoratori: condizione essenziale, a tal fine, è che venga fornita idonea notizia ai dipendenti circa le modalità di uso degli strumenti di lavoro e di effettuazione dei controlli c.d. difensivi, nel rispetto di quanto disposto dal Codice della Privacy”(4).

Viceversa, in assenza delle predette condizioni essenziali, le risultanze di verifiche interne – anche se utili a dimostrare responsabilità del lavoratore – saranno oggetto di fondate opposizioni da parte della difesa del dipendente.

Conclusioni

Le tipologie di attacchi informatici di questi ultimi anni sembrano aver tracciato una linea di demarcazione rispetto alla capacità degli attaccanti e il fenomeno del c.d. Whaling, in uno con le tecniche di ingegneria sociale, rappresentano ormai la metodologia di attacco preferita per chi intende raggiungere un determinato tipo di target. Ciò detto, la responsabilità del buon esito di un attacco non può essere rimesso a una mera responsabilità oggettiva della persona fisica coinvolta e utilizzata come tramite per raggiungere l’obiettivo.

Come spesso accade in ambito aziendalistico, anche per questa materia, vale il gioco di squadra: non è sufficiente dotarsi di sistemi informatici di difesa, occorre agire sulle persone in termini di sensibilizzazione.

Solamente all’esito di un investimento di tempo e di risorse, anche economiche (quali ad esempio: adeguamenti procedurali; formazione; eventi di sensibilizzazione; casi pratici; simulazioni, etc) potranno considerarsi le responsabilità dei singoli dipendenti divenuti, a quel punto, inadempienti rispetto alle richieste formalizzate del datore di lavoro.

3/3

Intervento di:

Antonio ROSSI, Certified Fraud Examiner | Deloitte Financial Advisory

Valerio SILVETTI, Avvocato e Professore a contratto all’Università degli Studi della Tuscia

LEGGI QUI l’articolo precedente 1/3, Il Whaling: introduzione alla frode e case study

LEGGI QUI l’articolo precedente 2/3, Il Whaling: elementi di fraud prevention e studio stilistico/linguistico della e-mail

LEGGI QUI l’articolo attuale 3/3, Il Whaling: le eventuali responsabilità del lavoratore coinvolto nello schema fraudolento

Per approfondimenti, consultare i seguenti link e/o riferimenti:

(1) Internal Control Integrated Framework, cd. CoSO Report, 2013

(2) Sentenza n. 494/2021 resa dal Tribunale di Venezia, Dr.ssa Margherita Bortolaso

(3) Ut supra

(4) Sentenza n. 4871/2020 resa dalla Suprema Corte di Cassazione